密码学理论基础

古典密码学

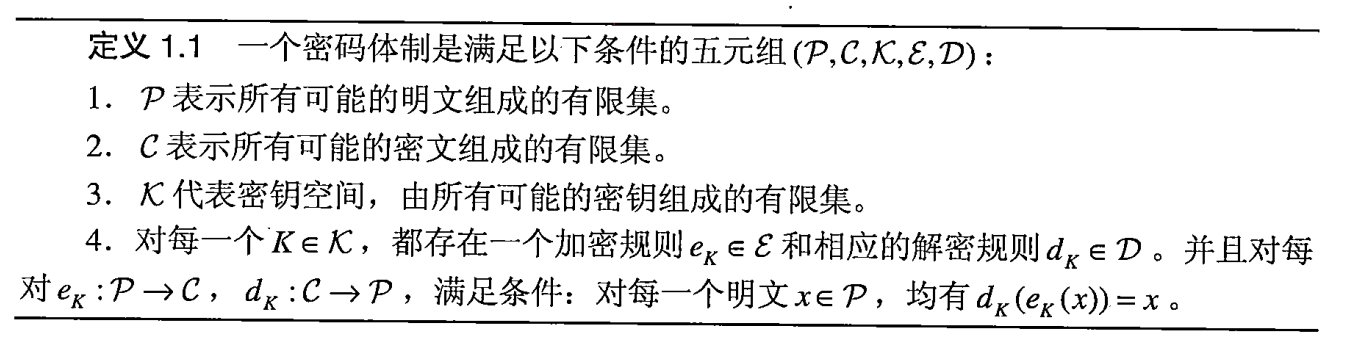

古典密码体制

是否可以表示所有的古典密码体制???

加解密需要可逆的特性,因此数论的研究是十分适合密码学的

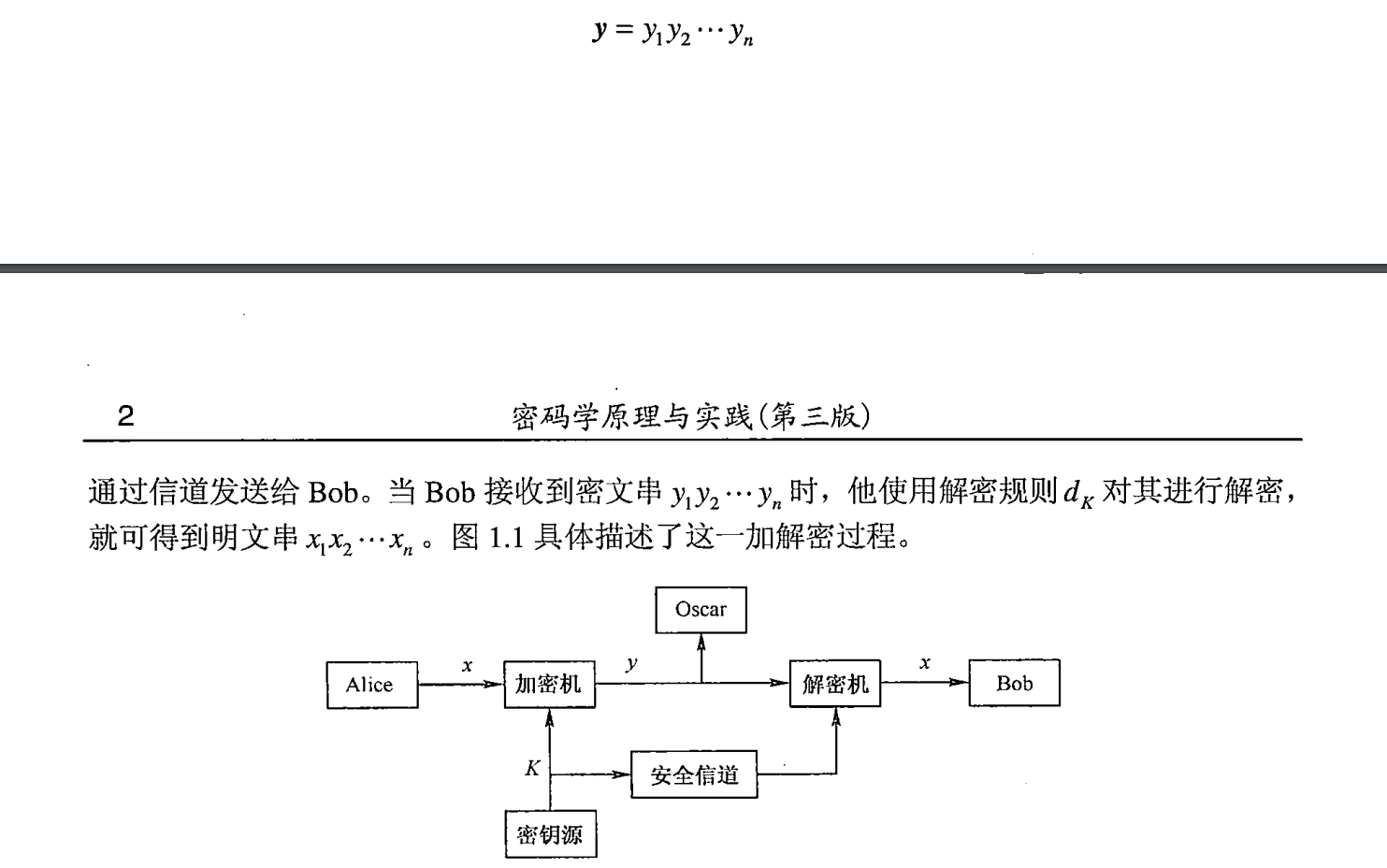

通信信道模型

古典密码学下的通信模型

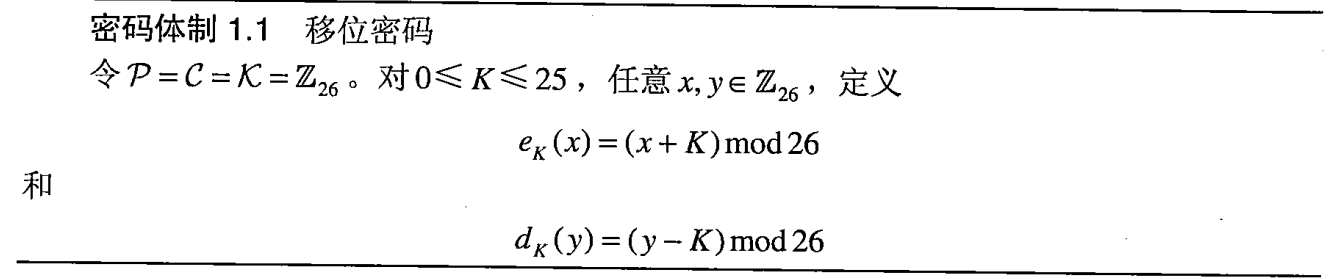

1.1移位密码

凯撒密码

安全?:最多25次即可猜出有意义的明文

期望:13次

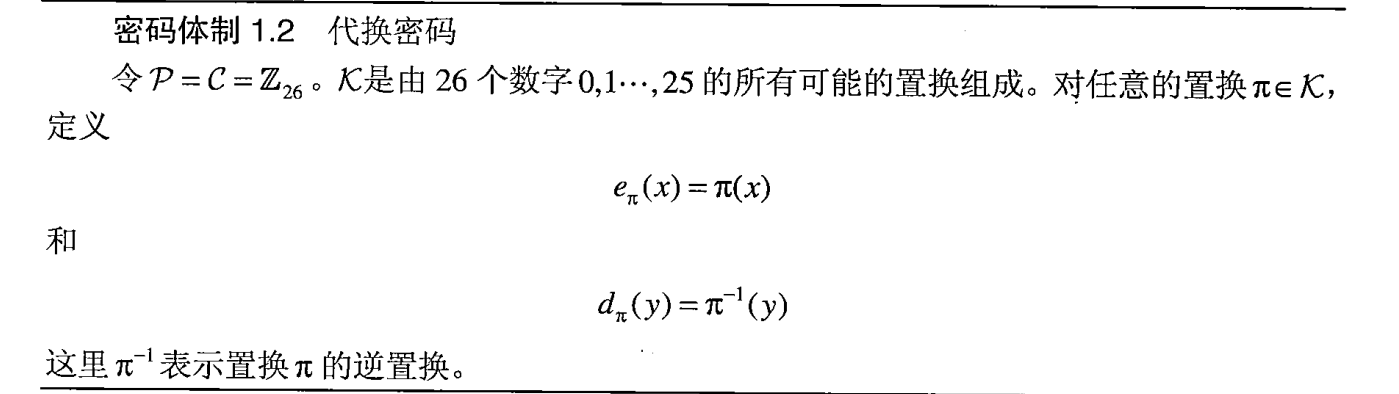

1.2代换密码

增大了穷举空间,为1.1的发展

可以理解为广义的凯撒密码。

安全?:26的阶乘,10的26次幂,可以频率分析。一个字符只能映射为另一个,因此只是形式上的变化,但是可以利用自然语言的频率上的漏洞,找除形式之外可以区分开的东西。

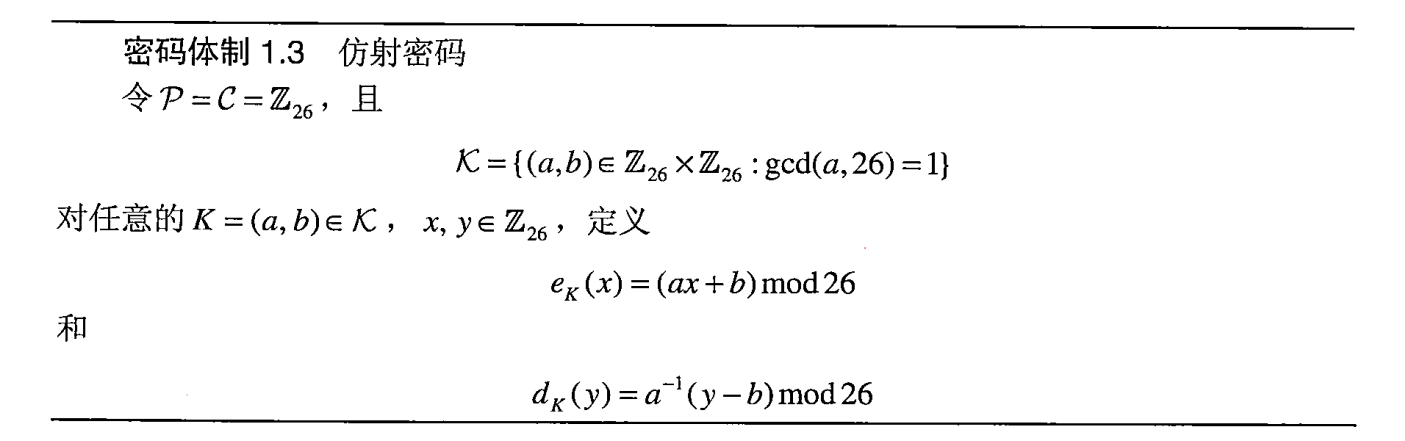

1.3放射密码

进一步增大了密钥空间。

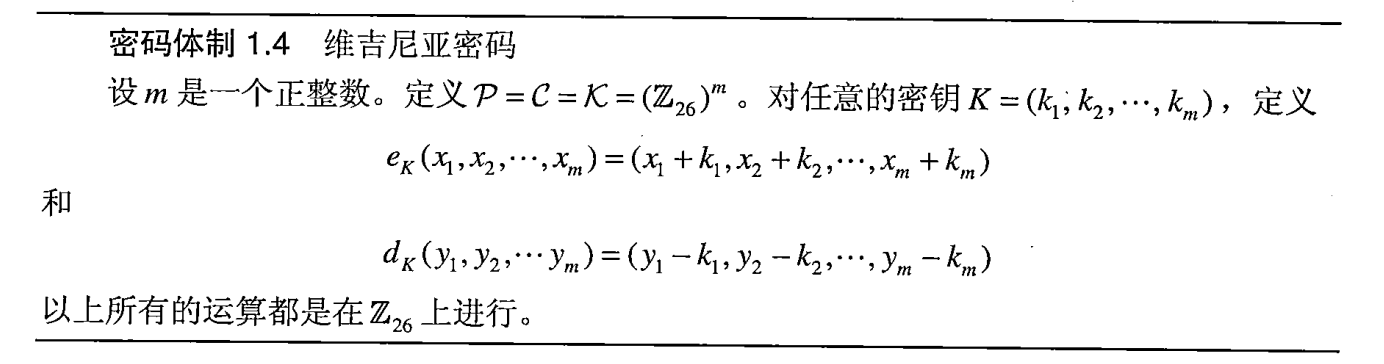

1.4维吉尼亚密码

不只是形式上的变换,频率也会变。

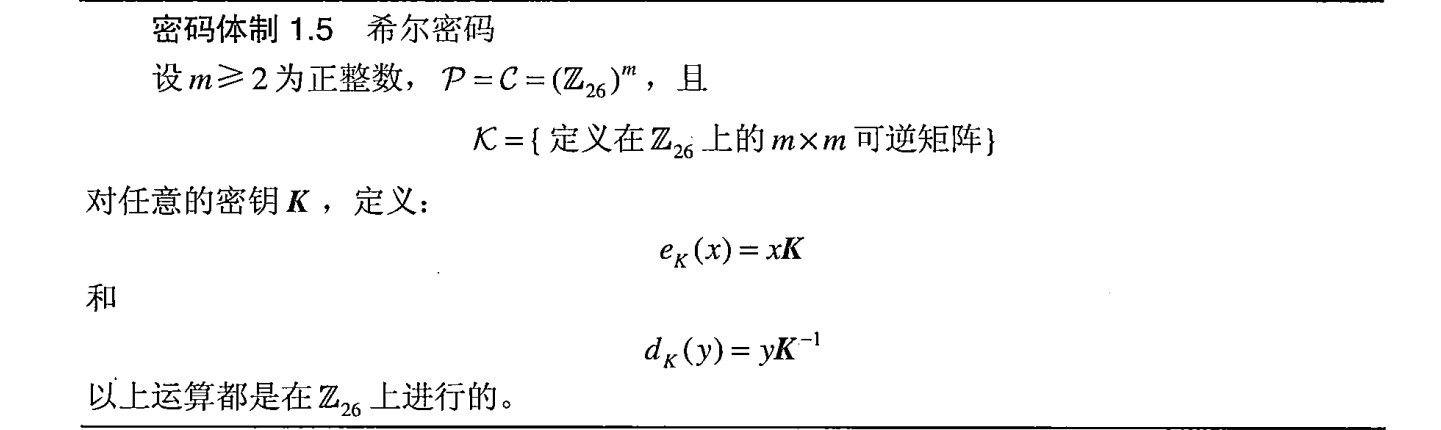

1.5希尔密码

加密后的信息更加混乱,但是不同的分组之间是否有联系?

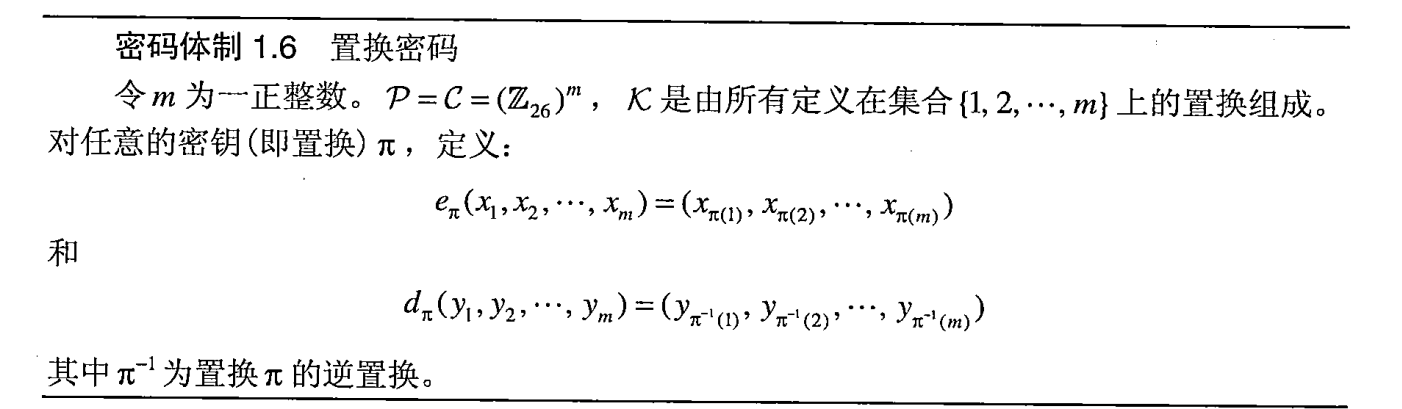

1.6置换密码

希尔密码的特例。

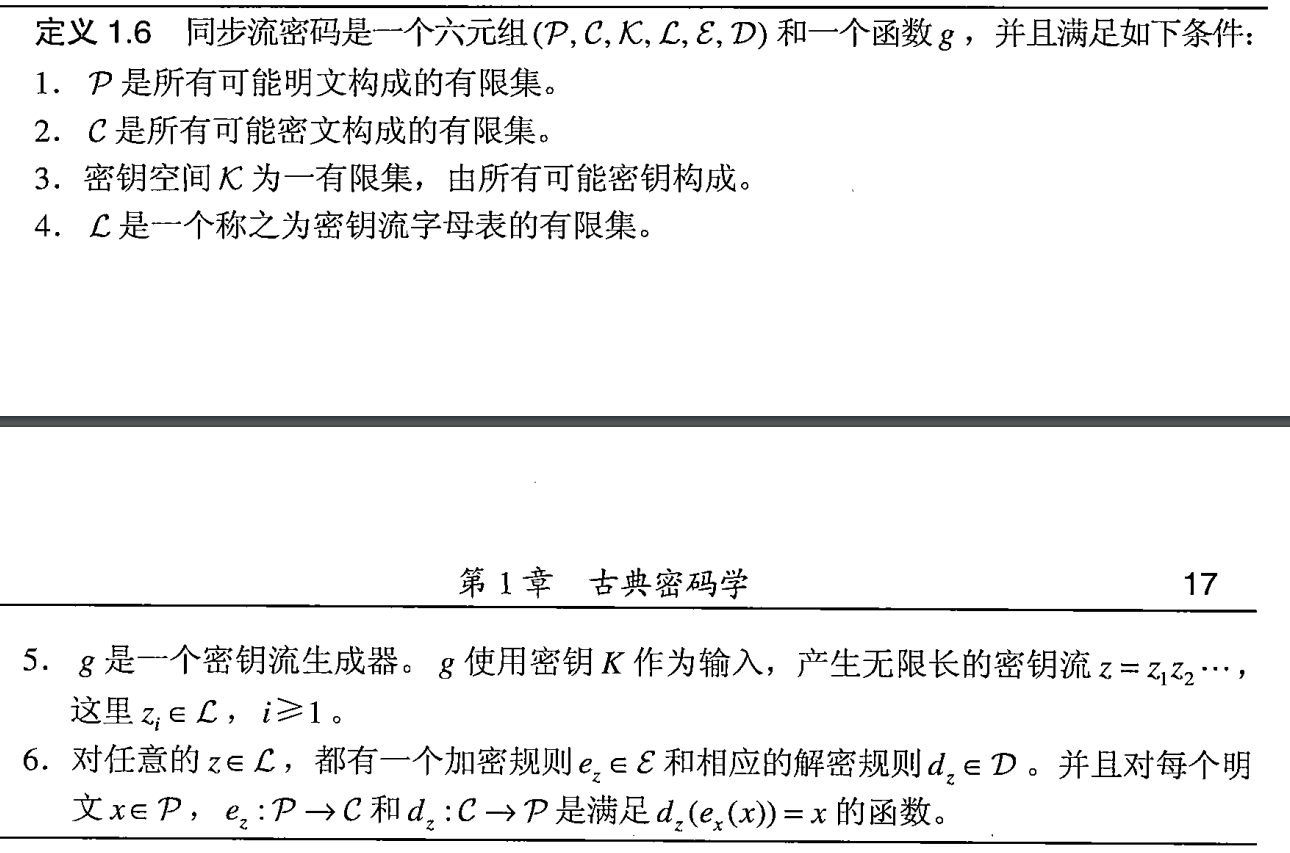

1.7 流加密

去除每一个加密组的联系,为之前的体制的扩展

密钥流可预测。

1.7.1 流密码密钥生成(LFSR,FSR)

如何构造最大周期,可以找本原多项式。

1.7.2 流加密算法

A5/1

WG Stream Cipher

Typical Stream Ciphers

流加密算法标准。ZUC

2.密码分析

本节讨论一些密码分析技术,一般我们都假设敌手Oscar知道所使用的密码体制,这个

假设通常称为Kerckhoff假设。**唯密文攻击(ciphertext only attack):**敌手只拥有密文串y。

**已知明文攻击(known plaintext attack):**敌手拥有明文串x及其对应的密文串y。选择明文攻击(chosen plaintext attack):敌手可获得对加密机的临时访问权限,这样

他能够选择一个明文串x,并可获得相应的密文串y。

**选择密文攻击(chosen ciphertext attack):**敌手可获得对解密机的临时访问权限,这样

他能够选择一个密文串y,并可获得相应的明文串x。如何区分有意义的文本来验证密钥猜测的正确性?

频率(单字母,二字母,三字母);

2.1仿射密码

频率分析。

2.2 维吉尼亚密码

KASISKI测试法

重合指数法:自动化

例题:1.18

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.

Comment